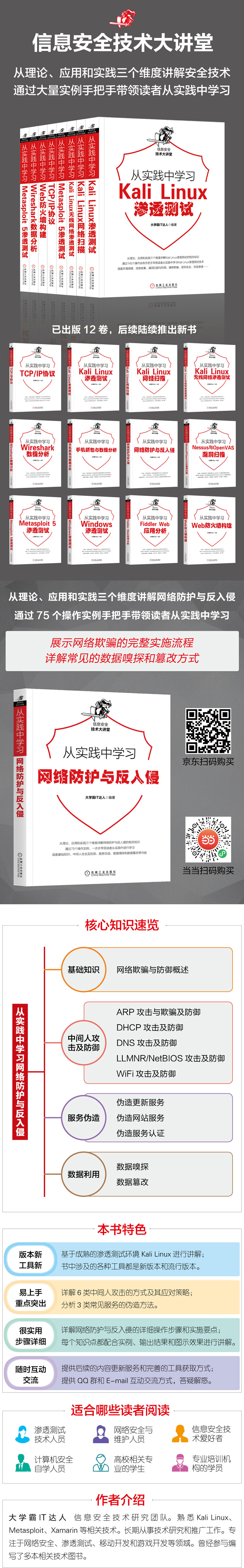

从实践中学习网络防护与反入侵大学霸IT达人

从实践中学习网络防护与反入侵大学霸

从实践中学网络防护与反入侵

开 本:16

书 号:ISBN 9787111668039

目 录

第1篇 基础知识

第1章 网络欺骗与防御概述2

1.1 什么是网络欺骗2

1.1.1 中间人攻击2

1.1.2 服务伪造3

1.2 中间人攻击的种类3

1.2.1 ARP攻击3

1.2.2 DHCP攻击3

1.2.3 DNS攻击4

1.2.4 WiFi攻击4

1.2.5 LLMNR/NetBIOS攻击4

1.3 技术构成4

1.3.1 劫持流量5

1.3.2 转发数据5

1.3.3 数据5

1.3.4 篡改数据5

1.3.5 构建服务5

1.4 网络防御6

第2篇 中间人攻击及防御

第2章 ARP攻击与欺骗及防御8

2.1 ARP攻击与欺骗的原理8

2.1.1 ARP攻击原理8

2.1.2 ARP欺骗原理9

2.2 实施ARP攻击与欺骗10

2.2.1 使用Arpspoof工具10

2.2.2 使用Metasploit的ARP欺骗模块14

2.2.3 使用KickThemOut工具17

2.2.4 使用larp工具19

2.2.5 使用4g8工具22

2.2.6 使用macof工具23

2.2.7 使用Ettercap工具24

2.3 防御策略33

2.3.1 静态ARP绑定33

2.3.2 在路由器中绑定IP-MAC34

2.3.3 使用Arpspoof工具37

2.3.4 使用Arpoison工具39

2.3.5 安装ARP防火墙41

第3章 DHCP攻击及防御42

3.1 DHCP工作机制42

3.1.1 DHCP工作流程42

3.1.2 DHCP攻击原理43

3.2 搭建DHCP服务45

3.2.1 安装DHCP服务45

3.2.2 配置伪DHCP服务48

3.2.3 启动伪DHCP服务50

3.2.4 DHCP租约文件51

3.3 DHCP耗尽攻击51

3.3.1 使用Dhcpstarv工具52

3.3.2 使用Ettercap工具53

3.3.3 使用Yersinia工具55

3.3.4 使用Dhcpig工具58

3.4 数据转发60

3.5 防御策略60

3.5.1 启用DHCP-Snooping功能61

3.5.2 启用Port-Security功能62

3.5.3 设置静态地址62

第4章 DNS攻击及防御68

4.1 DNS工作机制68

4.1.1 DNS工作原理68

4.1.2 DNS攻击原理69

4.2 搭建DNS服务70

4.2.1 安装DNS服务70

4.2.2 配置DNS服务70

4.2.3 启动DNS服务72

4.3 实施DNS攻击73

4.3.1 使用Ettercap工具74

4.3.2 使用Xerosploit工具80

4.4 防御策略85

4.4.1 绑定IP地址和MAC地址86

4.4.2 直接使用IP地址访问86

4.4.3 不要依赖DNS服务86

4.4.4 对DNS应答包进行检测87

4.4.5 使用入侵检测系统87

4.4.6 优化DNS服务87

4.4.7 使用DNSSEC87

第5章 LLMNR/NetBIOS攻击及防御88

5.1 LLMNR/NetBIOS攻击原理88

5.2 使用Responder工具实施攻击89

5.2.1 Responder工具概述89

5.2.2 实施LLMNR/NetBIOS攻击90

5.2.3 使用John工具破解密码92

5.2.4 使用Hashcat工具破解密码93

5.3 使用Metasploit框架实施攻击95

5.3.1 LLMNR欺骗95

5.3.2 NetBIOS攻击97

5.3.3 捕获认证信息98

5.3.4 捕获NTLM认证100

5.4 防御策略101

5.4.1 关闭NetBIOS服务102

5.4.2 关闭LLMNR服务104

第6章 WiFi攻击及防御106

6.1 WiFi网络概述106

6.1.1 什么是WiFi网络106

6.1.2 WiFi工作原理106

6.1.3 WiFi中间人攻击原理107

6.2 创建伪AP108

6.2.1 使用Airbase-ng工具108

6.2.2 使用Wifi-Honey工具111

6.2.3 使用hostapd工具114

6.3 防御策略115

6.3.1 尽量不接入未加密网络116

6.3.2 确认敏感网站登录页面处于HTTPS保护116

6.3.3 加密方式的选择116

6.3.4 及时排查内网网速下降等问题116

6.3.5 使用VPN加密隧道116

第3篇 服务伪造

第7章 伪造更新服务120

7.1 使用isr-evilgrade工具120

7.1.1 安装及启动isr-evilgrade工具120

7.1.2 伪造更新服务121

7.2 使用WebSploit框架125

7.2.1 安装及启动WebSploit框架125

7.2.2 伪造系统更新服务125

第8章 伪造网站服务131

8.1 克隆网站131

8.1.1 启动SET131

8.1.2 使用SET克隆网站133

8.2 伪造域名138

8.2.1 利用Typo域名138

8.2.2 利用多级域名141

8.2.3 其他域名141

8.3 搭建Web服务器142

8.3.1 安装Apache服务器142

8.3.2 启动Apache服务器142

8.3.3 配置Apache服务器143

第9章 伪造服务认证147

9.1 配置环境147

9.2 伪造DNS服务150

9.3 伪造HTTP基础认证153

9.4 伪造HTTPS服务认证155

9.4.1 使用Responder工具155

9.4.2 使用Phishery工具158

9.5 伪造SMB服务认证160

9.6 伪造SQL Server服务认证162

9.7 伪造RDP服务认证163

9.8 伪造FTP服务认证165

9.9 伪造邮件服务认证167

9.9.1 邮件系统传输协议167

9.9.2 伪造邮件服务认证的方法167

9.10 伪造WPAD代理服务认证169

9.10.1 攻击原理170

9.10.2 获取用户信息171

9.11 伪造LDAP服务认证174

第4篇 数据利用

第10章 数据178

10.1 去除SSL/TLS加密178

10.1.1 SSLStrip工具工作原理178

10.1.2 使用SSLStrip工具179

10.2 图片181

10.3 用户的敏感信息184

10.3.1 使用Ettercap工具184

10.3.2 捕获及利用Cookie185

10.3.3 使用SET193

10.3.4 使用MITMf框架200

10.4 手机数据211

10.4.1 使用Wireshark工具212

10.4.2 使用Ettercap工具214

10.4.3 重定向手机设备数据215

第11章 数据篡改217

11.1 修改数据链路层的数据流217

11.1.1 使用Yersinia工具217

11.1.2 使用bittwiste工具219

11.1.3 使用HexIn

Comments are closed.